大意失荆州-- Uranium Finance合约升级漏洞事件分析

2021-04-30 11:44:23 来源: 中华经济发展网

北京时间2021年4月28日,币安智能链上区块链项目 Uranium Finance 发推提醒用户称:Uranium 在流动性迁移过程中被攻击,涉及资金为 5000 万美元。提醒用户停止交易,目前团队正在与币安安全团队联系。

随后公开了攻击合约地址:0x2b528a28451e9853F51616f3B0f6D82Af8bEA6Ae

通付盾区块链安全团队(SharkTeam)第一时间对此事件进行了攻击分析和技术分析,并总结了安全防范手段,希望后续的区块链项目可以引以为戒,共筑区块链行业的安全防线。

一、事件分析

通过分析,Uranium 项目合约中的漏洞出现在 UraniumPair.sol 合约中的 swap 函数中,这个漏洞会导致任何人可以随意的转出合约中的数字资产,而只需要付出一点点的代价。

合约地址在推文中没有公开,我们是从攻击合约中找到的项目合约地址,具体流程如下:

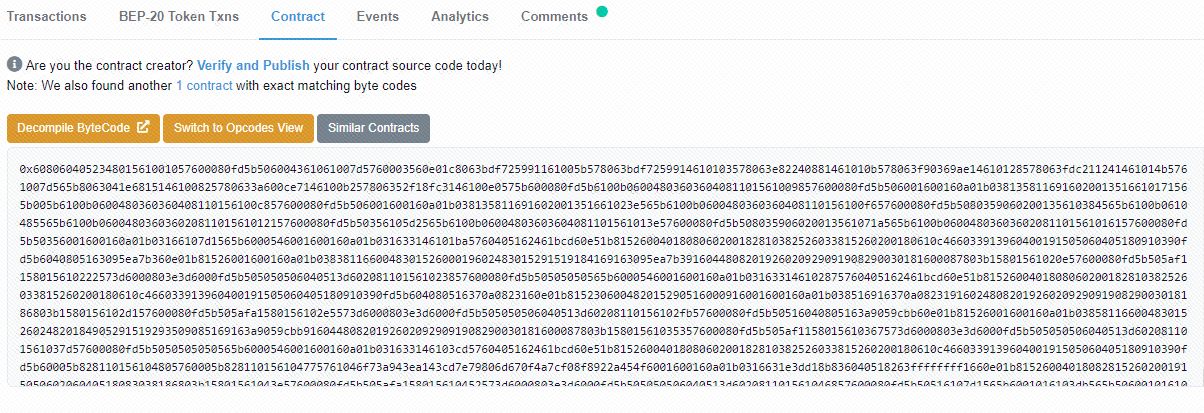

首先查看攻击合约的代码发现,这个合约的源码没有公开,通过反编译查看其源码。

通过币安智能链浏览器查看最早的攻击交易:

0x5a504fe72ef7fc76dfeb4d979e533af4e23fe37e90b5516186d5787893c37991

可得到攻击者调用的合约方法为52f18fc3。这是合约方法编码后的值,从反编译代码中寻找这个编码后的合约方法,可以找到这个合约攻击的项目方合约地址,也就是 Uranium 项目所在的地址:0xa943ea143cd7e79806d670f4a7cf08f8922a454f。

首先看一下出问题UraniumPair.sol合约中swap的代码:

可以看到 swap 中,最后是一个10的8次方数和一个10的6次方数的比较,这是一个几乎是恒等的判断,这就意味着只要按照一定的套路不断的执行 swap 函数,就可以清空这个合约中所有的数字资产。深究原因,我们看到UniswapV2Pair.sol的合约中的写法是相同的,但是它是两个10的6次方数字的比较。

所以可以知道造成这次事件的原因应该是项目方更新升级这个合约的时候,忘记了将后面的1000的2次方改为10000的二次方。

二、通付盾区块链安全知识课堂

本次攻击事件中,主要原因在于项目方更新升级合约时,改写不够全面,遗漏了重要的修改点。通付盾区块链安全团队建议您,可以将1000这类在多处使用而且意义一致的常数,可以声明一个常量来使用,这样调整起来就不会有疏漏。调整后应该为:

这样未来若有升级的需求,直接调整 Num 的值即可,就不会再出现遗漏修改,导致安全事故。同时,在项目上线之前请专业的智能合约审计机构进行严格的审计,保障智能合约和数字资产安全。

三、通付盾智能合约审计服务

区块链智能合约安全关系用户的财产安全,至关重要!在区块链项目开发和运营的各个阶段适时引入合适的安全工具和服务,为用户的数字资产和项目安全发展提供保障已成为行业共识。通付盾作为国内领先的区块链安全服务提供商,为开发者提供智能合约审计服务。

智能合约自动化审计在通付盾云平台上为用户提供智能合约进行自动化审计服务。运用符号执行、形式化验证等智能合约分析技术,覆盖高级语言、虚拟机、区块链、业务逻辑四个层面一百多项安全风险检测项,保障智能合约安全运行。

通付盾也为客户提供高级别的区块链安全服务,区块链安全专家团队7*24小时为智能合约提供全生命周期的安全保障,服务包括:VIP安全审计服务、VIP合规审计服务、安全事故应急响应等。

免责声明:市场有风险,选择需谨慎!此文仅供参考,不作买卖依据。

标签:

为您推荐

精彩放送

热门文章

-

精彩看点:国家统计局:11月份CPI同比上涨1.6% 环比下降0.2%

-

世界微速讯:国家统计局:11月猪肉价格由涨转降 环比下降0.7%

-

【全球速看料】三大应用领域齐头并进 数字人民币场景持续扩容

-

创新产品不断落地 熊猫债市场扩容有潜力

-

世界报道:新亚制程:拟7亿元收购杉杉新材料51%股权

-

环球短讯!沃森生物:公司新冠mRNA疫苗的国内III期临床试验数据整理及统计分析工作已进入尾声

-

今日最新!南财研选快讯丨中信建投:持续看好白酒、啤酒、调味品、餐饮等板块明年的修复机会

-

【环球新视野】拓新药业:捐赠278.1万元用于采购国产新冠口服药阿兹夫定片

-

全球时讯:益生股份:11月白羽肉鸡苗销售收入2.43亿元

-

焦点观察:国家卫健委发布关于进一步优化发热患者就诊流程的通知

-

【天天速看料】鞍重股份:拟与联合体260亿元投建碳酸锂等项目

-

环球热门:正邦科技:11月生猪销售收入5.14亿元 环比降26.22%

精彩图片

-

成本大减!新一轮的旗舰大战也将在即将到来的9月正式拉开帷幕

-

博览会开幕 中国首款具有自主知识产权的国产通用型科学计算软件正式发布

-

技术下降!Intel独立显卡驱动一次评测就发现43个Bug

-

高性能的台式机彻底告别“光污染” 雷克沙推出简洁纯白外观设计

-

韩国媒体率先报道:三星电子236层NAND闪存预计年内开始生产 市场竞争更激烈

-

新科技!苹果正在积极研发某种形式的AR/VR头显或智能眼镜

-

谷歌测试开展新功能 向用户展示哪些云流媒体服务拥有特定的视频游戏

-

支付宝积极响应国家为小微降费的政策号召 一年降费让利近80亿

-

京东汽车就与浦林成山旗下新能源车轮胎品牌浦林达成战略合作 助力轮胎“电动化转型”

-

苹果新专利公布:暗示未来 iPhone手机或许有陶瓷材质版

-

盖茨和韩国能源供应商SK共同牵头 其中SK投资2.5亿美元

-

海底捞早已经捞不动了 据统计上半年最高亏损达2.97亿

热文

-

央行、外汇局:进一步规范境外机构境内发行债券资金管理

-

天天新消息丨《阿凡达2:水之道》预售总票房破4000万 首日排片超10万场

-

当前最新:湖北设立5亿元中小微企业应急转贷纾困基金

-

火星冲日与火星伴月今晚将同时上演

-

天天快资讯丨多家上市公司生产线暂停 “亚洲锂都”宜春为何陷环保风波?

-

天天热门:广东消委会发布“农村电商消费”调查报告

-

世界头条:新冠是否应回归乙类管理?张伯礼:条件日趋成熟 适时有序调整

-

全球最新:融资最新持仓曝光!加仓医药生物、休闲服务、采掘

-

杭银消金发行10亿元ABS 客户征信维护难题待解

-

环球微动态丨中资地产美元债一二级市场仍有“温差” 明年二季度发行或迎改善

-

当前关注:业内人士:未来银行理财产品有望在产品类型、投资者门槛和市场培育上进一步完善

-

防疫政策调整后 多地核酸采样、核酸检测采购项目宣告终止

-

美国第三季度非农企业部门劳动生产率增长0.8%

-

两市融资余额增加26.84亿元

-

人民银行山西五台县支行 打好金融支持“三张牌” 助推特色产业发展

-

发展露营旅游 对农村金融机构意味着什么

-

焦点快播:新冠终结者来了?这股突然暴涨!更有AI造就国产App海外火了

-

全球百事通!今年前11个月我国进出口同比增长8.6% 民营企业进出口快速增长

-

当前时讯:大商所大宗商品仓单登记中心即将上线

-

热推荐:宁德时代:2022年累计新增借款392.07亿元

-

净值多次“跳水”再拉升,年化波动率超15%,混合理财为何“混”而不“清”?丨机警理财日报(12月7日)

-

每日关注!上海市进一步优化调整相关疫情防控措施

-

世界即时看!华纳药厂:子公司原料药右布洛芬获得上市申请批准通知书

-

环球头条:舆情预警丨南投集团:企业子公司部分股权无偿划转

-

每日讯息!江苏阳光:终止内蒙古对外投资事项 将拟投资的光伏项目的项目地选在宁夏石嘴山

-

A股共113只个股发生大宗交易 总成交46.64亿元

-

全球速读:九典制药:公司有生产销售化学原料药熊去氧胆酸

-

解密主力资金出逃股 连续5日净流出407股

-

环球微速讯:广汇能源:白石湖露天煤矿产能核增至1800万吨/年获批

-

山鹰国际:参与设立投资基金并向子公司增资

-

当前要闻:广宇发展:获取陕西、内蒙古新能源项目建设指标

-

世界观热点:前十一月新能源产品出口增长迅速 世界杯热潮下足球经济成热点

-

涨跌幅是什么意思?什么因素影响着股票的跌涨?

-

怎么可以全部提取公积金?公积金贷款后还需要缴纳公积金吗?

-

全球热推荐:旭辉控股集团:1-11月累计合同销售1175.9亿元

-

环球要闻:隆基绿能:拟30亿元芜湖投建年产15GW单晶组件项目

-

焦点!重庆银保监局出台16条措施支持复工复产

-

世界聚焦:四部门:实施涉农专业人才培养“入学有编、毕业有岗”改革试点

-

天天快看点丨龙虎榜丨安奈儿今日涨停,上榜营业部席位全天成交1.94亿元

-

新包装上市!Meco蜜谷果汁茶去标签更环保

-

环球短讯!上海:进一步降低制度性交易成本更大激发市场主体活力

-

世界资讯:华秦科技:拟与光声超构投资设立合资公司

-

环球热资讯!我国防疫策略调整是否晚于其他国家?国家卫健委回应

-

天天微资讯!舆情预警丨宣泰医药:熊去氧胆酸能否用于新冠病毒预防及感染的治疗仍存在重大不确定性

-

全球资讯:天山股份:拟与冀东水泥共设合资公司

-

全球今亮点!中国11月外汇储备规模为31175亿美元

-

世界速看:“代理退保”黑产花样多 江西、安徽等多地征集犯罪线索 消费者该如何识别?

-

国家卫健委:已要求医疗机构及药品零售网点加强药物储备,没有必要去囤积和抢购药物

-

消息!泰国11月CPI同比上涨5.55%,低于预期

-

全球微速讯:A股收评:指数午后冲高回落 熊去氧胆酸概念股领涨